티스토리 뷰

[환경 구성]

윈도우 → 희생자 측 (192.168.45.229)

칼리리눅스 → 공격자 측 (192.168.45.230)

* Bind Shell

→ 희생자 측에 포트가 열려 있을 때 공격자가 피해자 포트로 접속해서 쉘을 획득하는 공격이다.

희생자측에 공격자가 희생자 측으로 명령을 보내 실행시킬 수 있는 취약점이 존재한다면,

희생자 측에 특정 포트를 리스닝 및 리스닝 포트로 연결 요청을 보낸 사용자에게 희생자 쉘을 실행(-e cmd.exe)

시켜주도록 명령을 보내 실행 시키고, 공격자는 그 포트로 연결요청을 시도해 희생자 쉘을 획득한다.

[희생자 측 (윈도우)]

→ 공격자는 희생자측 7777번 포트를 리스닝 포트로 만들고 이 포트로 연결 요청한 시스템에게 cmd.exe를 실행시켜주도록 희생자 측에 명령을 보내 실행시킨다.

[공격자 측 (칼리 리눅스)]

→ 공격자는 희생자 측 7777번 포트로 연결요청을 시도하고 cmd.exe 쉘을 얻어낸다.

[희생자 측 (윈도우)]

→ 공격자가 정상적으로 희생자 측과 연결하게되면 connect to 메시지가 발생한다.

* Reverse Shell

→ 방화벽의 필터링 정책에 의해 외부에서 희생자 측으로의 포트연결이 거부되는 경우가 많다.

만약 공격자가 희생자 측으로 명령을 보내 실행시킬 수 있는 취약점이 희생자 측에 존재한다고 가정하자.

공격자는 공격자 측 특정 포트를 리스닝 상태로 만든 후 희생자 측에서 공격자 측 포트로 연결 요청 및 연결 시

희생자 측 쉘을 실행시키는 (-e cmd.exe) 명령을 보내 실행시키면 공격자는 희생자 측 쉘을 얻을 수 있다.

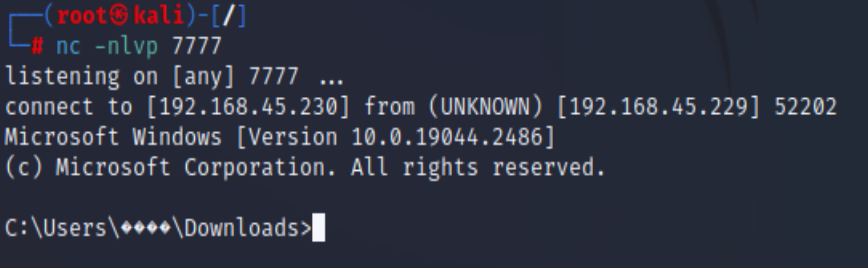

[공격자 측 (칼리 리눅스)]

→ 공격자가 공격자 측 7777포트를 리스닝 포트로 만든다.

[희생자 측 (윈도우)]

→ 희생자측에서 공격자 측으로 연결을 요청하고 연결 시 희생자 측 쉘을 실행시켜주도록 명령을 보내 희생자 측에서 실행되도록 한다.

[공격자 측 (칼리 리눅스)]

→ 희생자 측에서 공격자 쪽으로 정상 연결이 돼서 공격자가 희생자 쉘을 획득함.

'해킹' 카테고리의 다른 글

| Port scan을 통한 정보 수집 (0) | 2023.01.26 |

|---|---|

| ping sweep을 통한 정보 수집 (2) | 2023.01.24 |

| 구글해킹을 통한 정보수집 (0) | 2023.01.24 |

| OSINT : shodan을 통한 정보 수집 (0) | 2023.01.24 |

| Information Gathering (0) | 2023.01.23 |